Häufig gestellte Fragen

- Érintse meg a kapcsolatot. Megjelenik a kapcsolatkártya.

- Érintse meg a „Visszajelzés” lehetőséget

- Adjon meg egy rövid leírást a kapcsolati problémáról

- Érintse meg a Küldés gombot

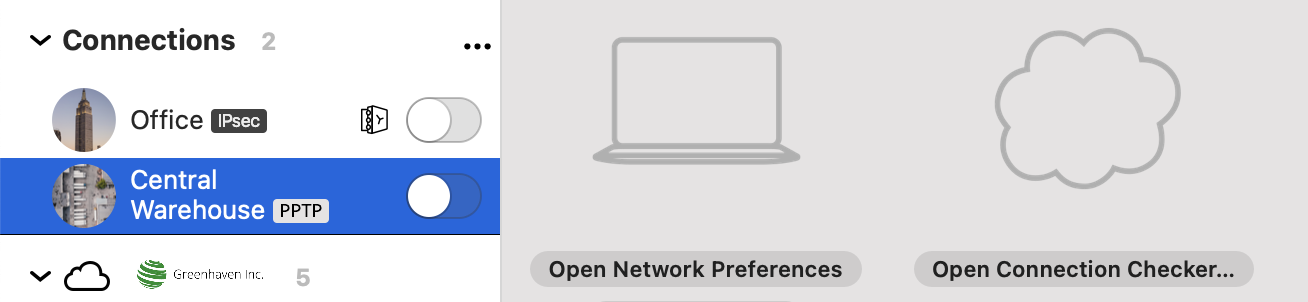

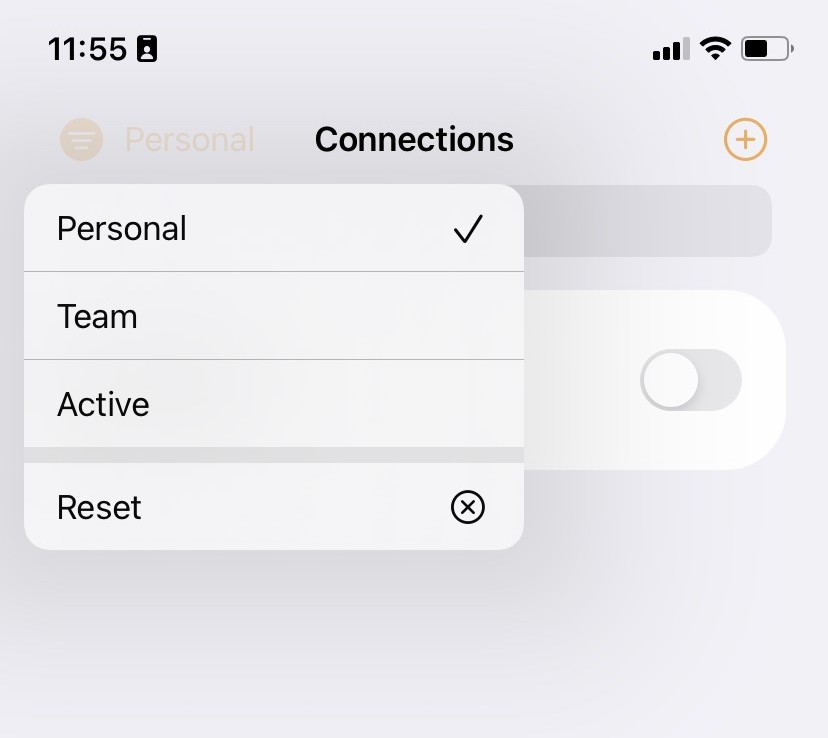

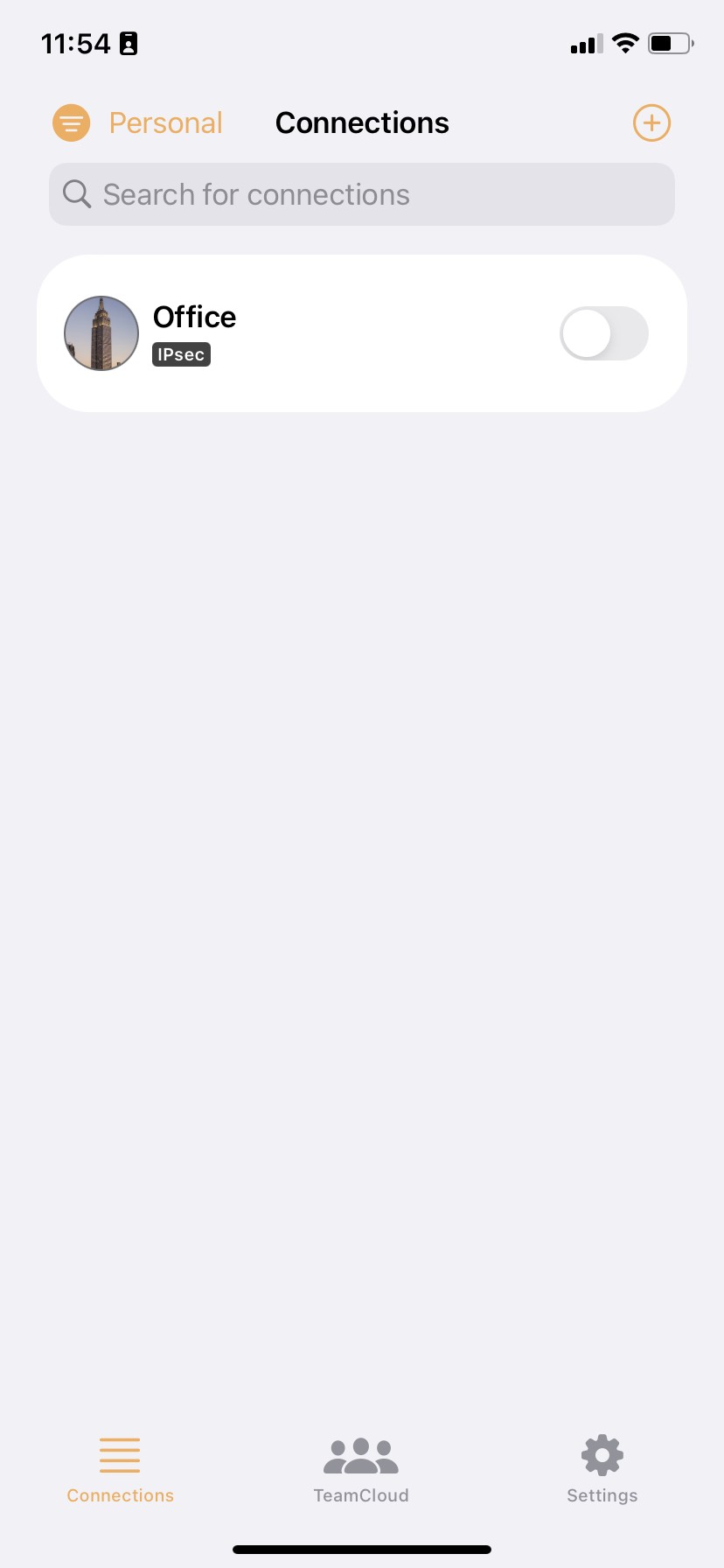

A kapcsolatok elérése az iOS-en

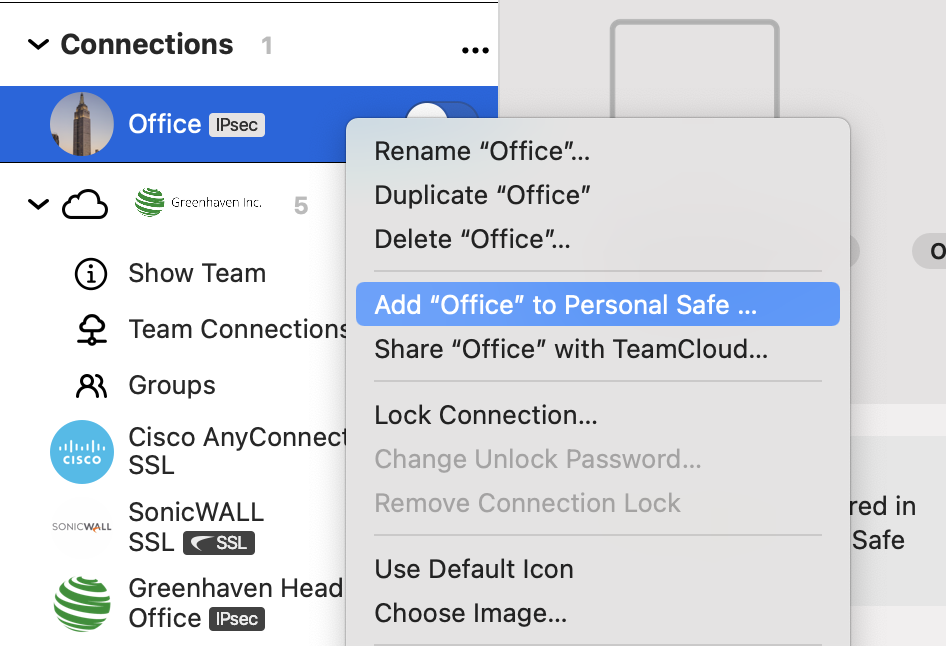

Amikor bejelentkezik a VPN Tracker iOS-re az equinux azonosítójával és jelszavával, a Personal Safe és a TeamCloud-kapcsolatai megjelennek az alkalmazásban. Használja az alkalmazás bal felső sarkában található szűrőt a csapat TeamCloud-kapcsolatainak vagy a Personal Safe-ből származó személyes kapcsolatainak megtekintéséhez. Fontos: Ha vannak olyan kapcsolatok, amelyeket csak a Macen tárolt helyileg, azok nem lesznek elérhetők más eszközein. Ezeknek a kapcsolatoknak az iPhone-ján vagy iPadjén való eléréséhez kattintson a jobb gombbal a kapcsolatra, és válassza a „Hozzáadás a Personal Safe-hez” vagy a „Megosztás a TeamCloud-dal” lehetőséget.

Fontos: Ha vannak olyan kapcsolatok, amelyeket csak a Macen tárolt helyileg, azok nem lesznek elérhetők más eszközein. Ezeknek a kapcsolatoknak az iPhone-ján vagy iPadjén való eléréséhez kattintson a jobb gombbal a kapcsolatra, és válassza a „Hozzáadás a Personal Safe-hez” vagy a „Megosztás a TeamCloud-dal” lehetőséget.

Ezek a kapcsolatok megjelennek az iPhone-ján vagy iPadjén.

Ezek a kapcsolatok megjelennek az iPhone-ján vagy iPadjén.

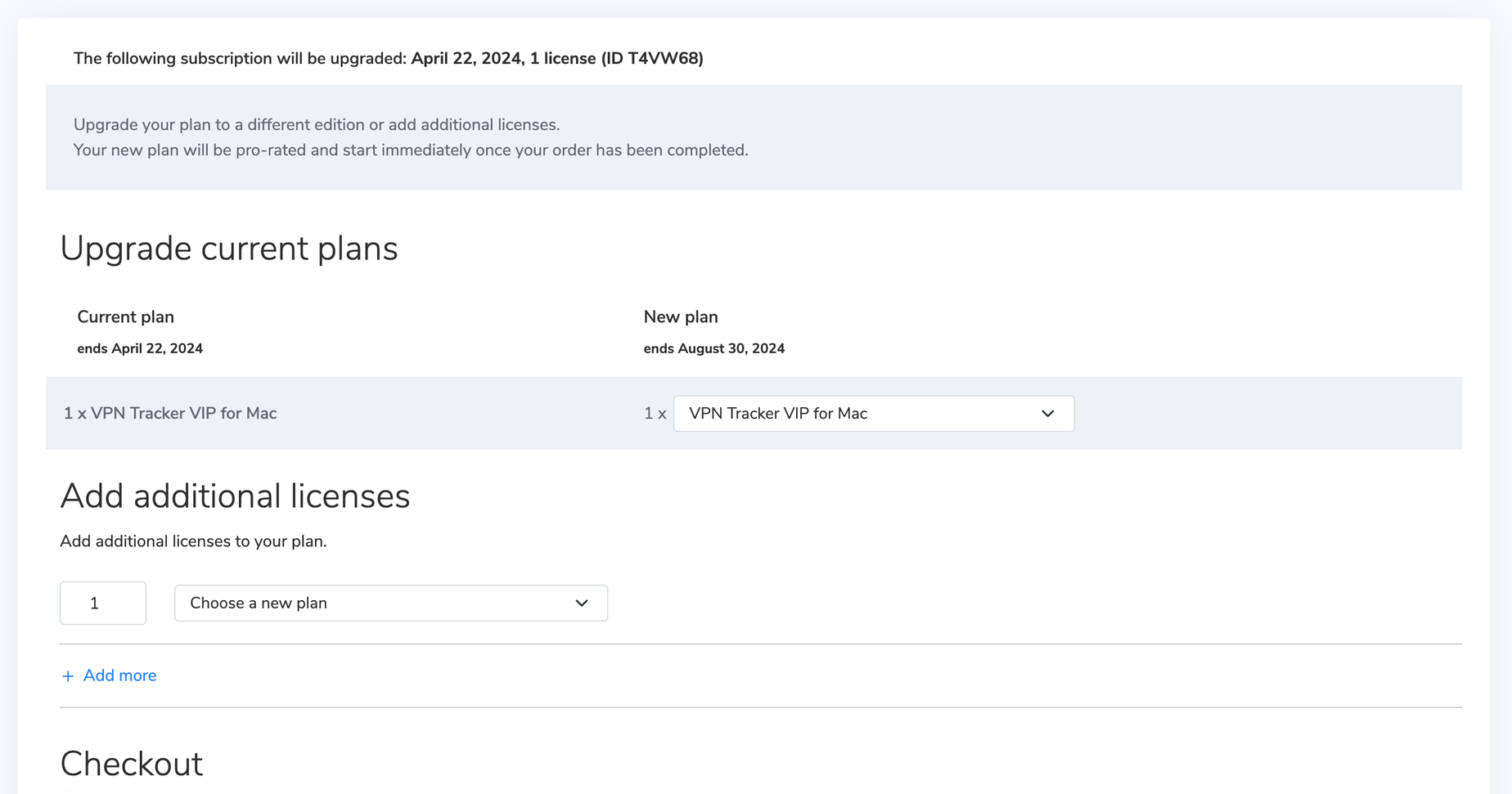

Az aktuális tervének fennmaradó értéke jóváírásra kerül az új tervére.

Az aktuális tervének fennmaradó értéke jóváírásra kerül az új tervére.Alternatívaként választhat egy új VPN Tracker tervet, amely tartalmazza az iOS támogatást.

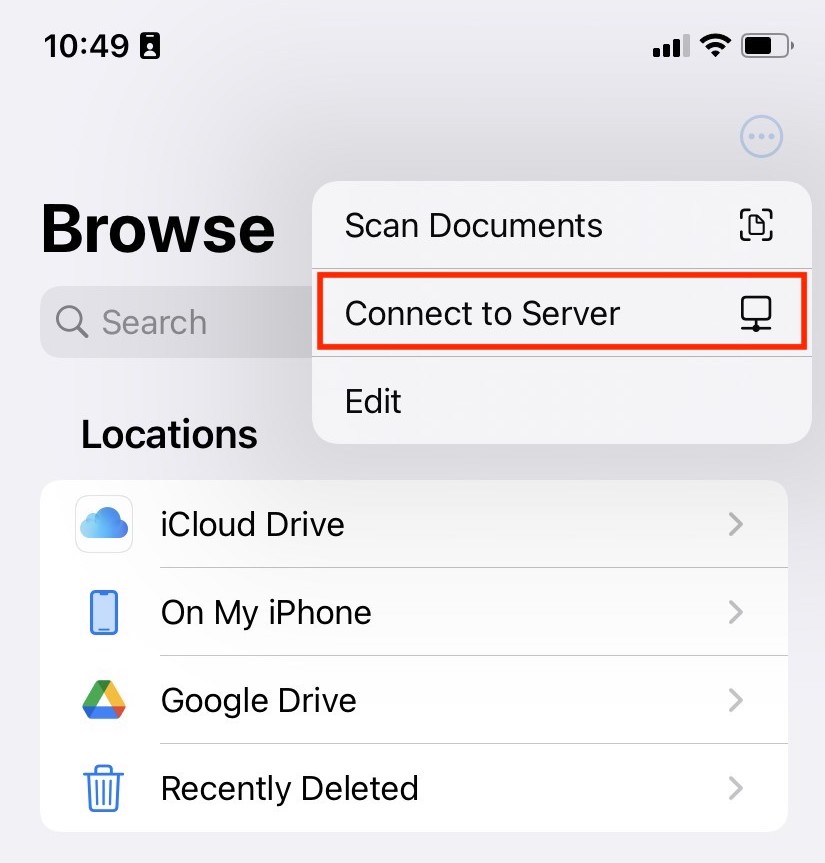

Hozzáféréshez juthat a fájlszerverekhez iPhone-ján és iPad-jén a VPN Tracker for iOS és a Fájlok alkalmazás segítségével:

- Csatlakozzon a VPN-hez

- Nyissa meg a Fájlok alkalmazást

- Érintse meg a ··· ikont a jobb felső sarokban

- Válassza a 'Csatlakozás a szerverhez' lehetőséget

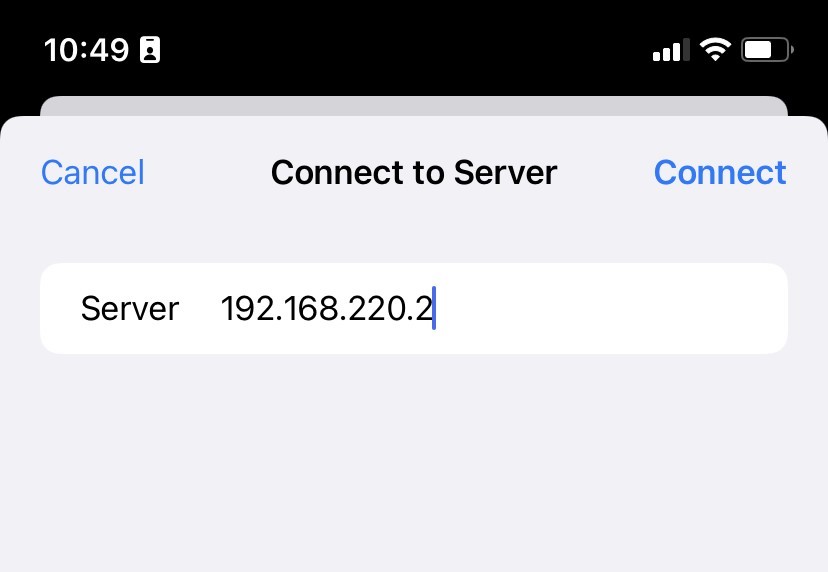

- Írja be a fájlszerver gazdagépnevét vagy IP-címét (pl.

fileserver.internal.example.com) - Jelentkezzen be a vállalati hitelesítő adataival, amikor a rendszer kéri

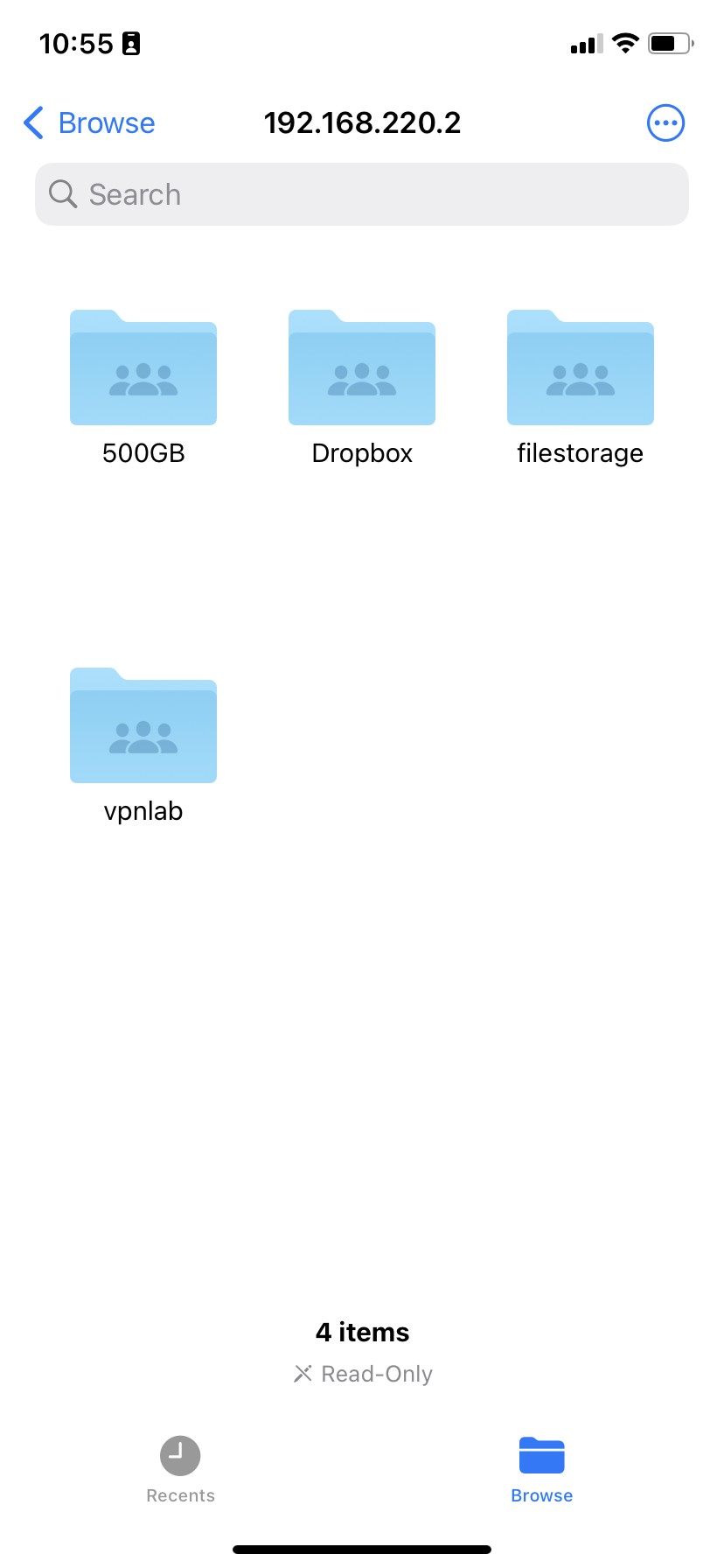

Most már láthatnia a fájlszerver köteteit, ahogy a macOS-en is látja őket.

Hibaelhárítási tippek

Ha problémái vannak a fájlok listázásával, kipróbálhatja a következőket:

- Írja be a teljes kötetútvonalat, ne csak a szerver gazdagépnevét: például, ha a

Marketingnevű megosztott mappához csatlakozik a fájlszerverén, írja be afileserver.internal.example.com/Marketingcímet - Kérje meg a fájlszervert kezelő személyt, hogy aktiválja az SMBv2-t és az SMBv3-at is (az iOS néhány v2 funkciót használ a kapcsolat létrehozásához)

- Próbáljon ki egy harmadik fél fájlszerver alkalmazást az App Store-ból. Néhányuk jobb kompatibilitást kínál bizonyos fájlszerver konfigurációkkal

Hozzáférés lehet a hálózati tárhelyen található fájlokhoz iPhone-ján vagy iPadjén a Fájlok alkalmazás segítségével. Íme, hogyan működik:

- Nyissa meg a Fájlok alkalmazást

- Érintse meg a ··· opció gombot, és válassza a „Csatlakozás a szerverhez” lehetőséget (vagy nyomja meg a ⌘+k billentyűt az iPad billentyűzetén)

- Adja meg a fájlszerver IP-címét vagy hosztnévét

- Adja meg a felhasználónevet és a jelszavát, amikor a rendszer kéri

Nem látja a fájlmegosztásait?

Ha csak egy üres mappát lát a megosztások helyett, előfordulhat, hogy hozzá kell adnia a megosztást, amelyhez hozzáférni próbál, az útvonalhoz.

Például: Ha megpróbál hozzáférni a work fájlmegosztáshoz a 192.168.50.2 szerveren, adja meg a szerver címét smb://192.168.50.2/work formátumban

A következő VPN protokollokat nem támogatja jelenleg a VPN Tracker iPhone / iPad készülékeken:

Megoldások

Sok VPN-átjáró több mint egy VPN-szabványt támogat. Ellenőrizze, hogy a VPN-átjárója engedélyezhet-e egy kompatibilis protokollt, vagy kérdezze meg a hálózati rendszergazdát.

Tipp: Nem támogatott protokollok elrejtése

A VPN Trackerben lépjen a Beállítások → Csatlakozási beállítások menüpontra, hogy elrejtse a nem támogatott kapcsolatokat a listájáról.

Dynamic DNS (DynDNS vagy DDNS) egy szolgáltatás, amely rögzített domainnevet (pl. yourname.dnsprovider.com) rendel a házi internetkapcsolatodhoz. Ez különösen hasznos, ha az internetszolgáltató dinamikus IP-címet rendel neked – ami azt jelenti, hogy a címed bármikor megváltozhat, például a router újraindítása után vagy 24 óránként.

Miért fontos a távoli hozzáféréshez?

Ha megpróbálsz csatlakozni a házi hálózatodhoz távolról (VPN-en, távoli asztalon, fájlszerveren keresztül stb.), ezek a változó IP-címek megnehezíthetik a megbízható hozzáférést a routeredhez. A DynDNS megoldja ezt a problémát az aktuális IP-címed nyomon követésével és a domainneved automatikus frissítésével.

Egyszerűen fogalmazva

Képzeld el a DynDNS-t egy postai átirányítási szolgáltatásként költözéskor – ahelyett, hogy elküldenéd a VPN-kérelmedet egy elavult címre, az mindig az aktuális címedre kerül átirányításra. Így csatlakozhatsz a házi hálózatodhoz még akkor is, ha az IP-címed megváltozott, anélkül, hogy manuálisan ellenőrizned vagy konfigurálnod kellene bármit.

Mi történik a Dynamic DNS használatakor?

- Mindig ugyanazzal a gazdagépnévvel csatlakozol (pl.

yourname.dnsprovider.com) - Az aktuális IP-címed automatikusan frissül a háttérben

- Elkerülöd az IP-változások okozta kapcsolódási problémákat

- A távoli hozzáférés stabil és egyszerű

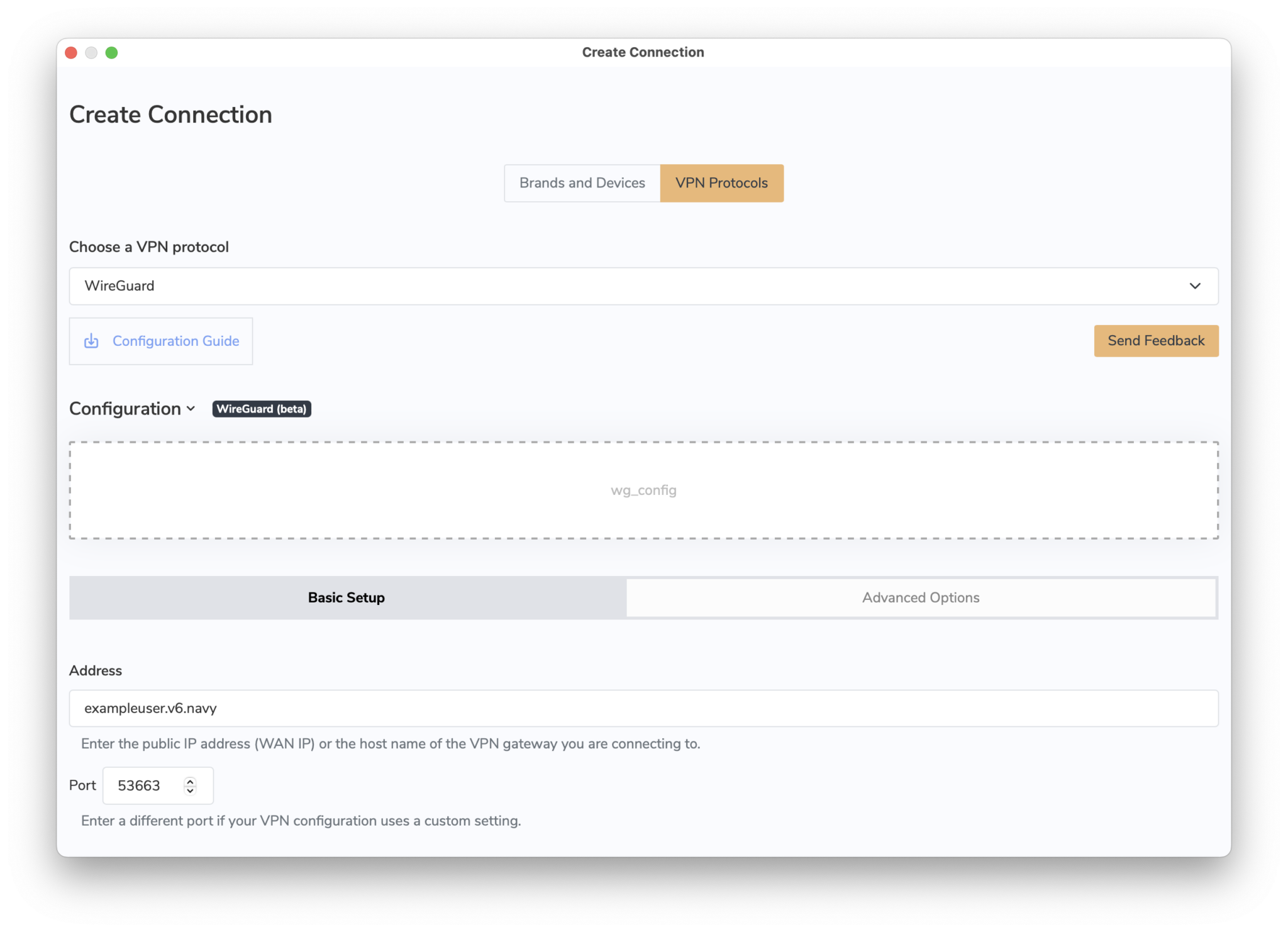

- Nyissa meg a VPN Trackert, és adjon hozzá egy új WireGuard® kapcsolatot

- Töltse fel a WireGuard® konfigurációs fájlját, vagy olvassa be a QR-kódját

- Mentse el a kapcsolatot a fiókjában biztonságos végpontok közötti titkosítással

Most már csatlakozhat a WireGuard® VPN-szerveréhez Mac, iPhone vagy iPad készülékén.

→ További információ a WireGuard® VPN-hez való csatlakozásról a VPN Trackerben

WireGuard® a Jason A. Donenfeld védjegyolt márkaneve.

Most már csatlakozhat a WireGuard® VPN-szerveréhez Mac, iPhone vagy iPad készülékén.

→ További információ a WireGuard® VPN-hez való csatlakozásról a VPN Trackerben

WireGuard® a Jason A. Donenfeld védjegyolt márkaneve.

Kapcsolatokat hozhat létre és szerkeszthet közvetlenül a my.vpntracker.com-on bármely böngészővel. A fejlett mérnöki munka révén ugyanazzal az adatbiztonsággal működik, mint amit a Mac-en a VPN Tracker-től ismer.

Így működik

- Válassza ki a készülék márkáját és modelljét

- Adja meg a kapcsolat részleteit

Az új kapcsolat mentéséhez:

- Adja meg az equinux azonosítóját és jelszavát

- A titkosított biztonságos főkulcsot a my.vpntracker-ről tölti le

Most egy program fut helyben a készülékén a böngészőjén keresztül a titkosítás kezelése érdekében:

- A helyi titkosító program visszafejti a főkulcsot a készülékén

- Ezután a főkulcsot használja az új kapcsolati adatok titkosítására

- A teljesen titkosított kapcsolat ezután feltöltődik a Personal Safe vagy a TeamCloud alkalmazásba a my.vpntracker-en

- A Mac, az iPhone vagy az iPad ezután lekérheti a titkosított kapcsolatot, amely készen áll a csatlakozásra

Ennyi. Integrált kapcsolattartás a my.vpntracker-en teljes biztonsággal és végpontok közötti titkosítással, amit a Mac VPN Tracker-től ismer.

- Több protokollos VPN támogatás

- Gyors kapcsolatok

- Nulla konfigurációs VPN - a TeamCloud és a Personal Safe technológiának köszönhetően

- A PPTP VPN-kapcsolatok nem támogatottak, mivel az iOS és az Android nem támogatja a PPTP átvitelt

- Az IPsec VPN-kapcsolatokhoz esetleg be kell állítania a NAT-T beállításokat.

Mit jelent ez?

Amikor a DoH engedélyezve van, megkerüli a DNS-szervert, és helyette a böngészőben beírt domaineket egy DoH-kompatibilis DNS-szerveren keresztül küldi el titkosított HTTPS-kapcsolaton keresztül.Ez egy biztonsági intézkedés annak megakadályozására, hogy mások (pl. az internetszolgáltató) lássák az általad látogatott weboldalakat. Ha azonban VPN-átjáró által biztosított DNS-szervert használsz, lehetővé teszi a DNS-lekérdezések VPN-alagúton kívüli végrehajtását. Ezenkívül, ha a VPN megad egy DNS-szervert, amely feloldja a belső gazdagépek nevét, ezek nem oldódnak fel egyáltalán, vagy helytelenül oldódnak fel, ha a DoH engedélyezve van.

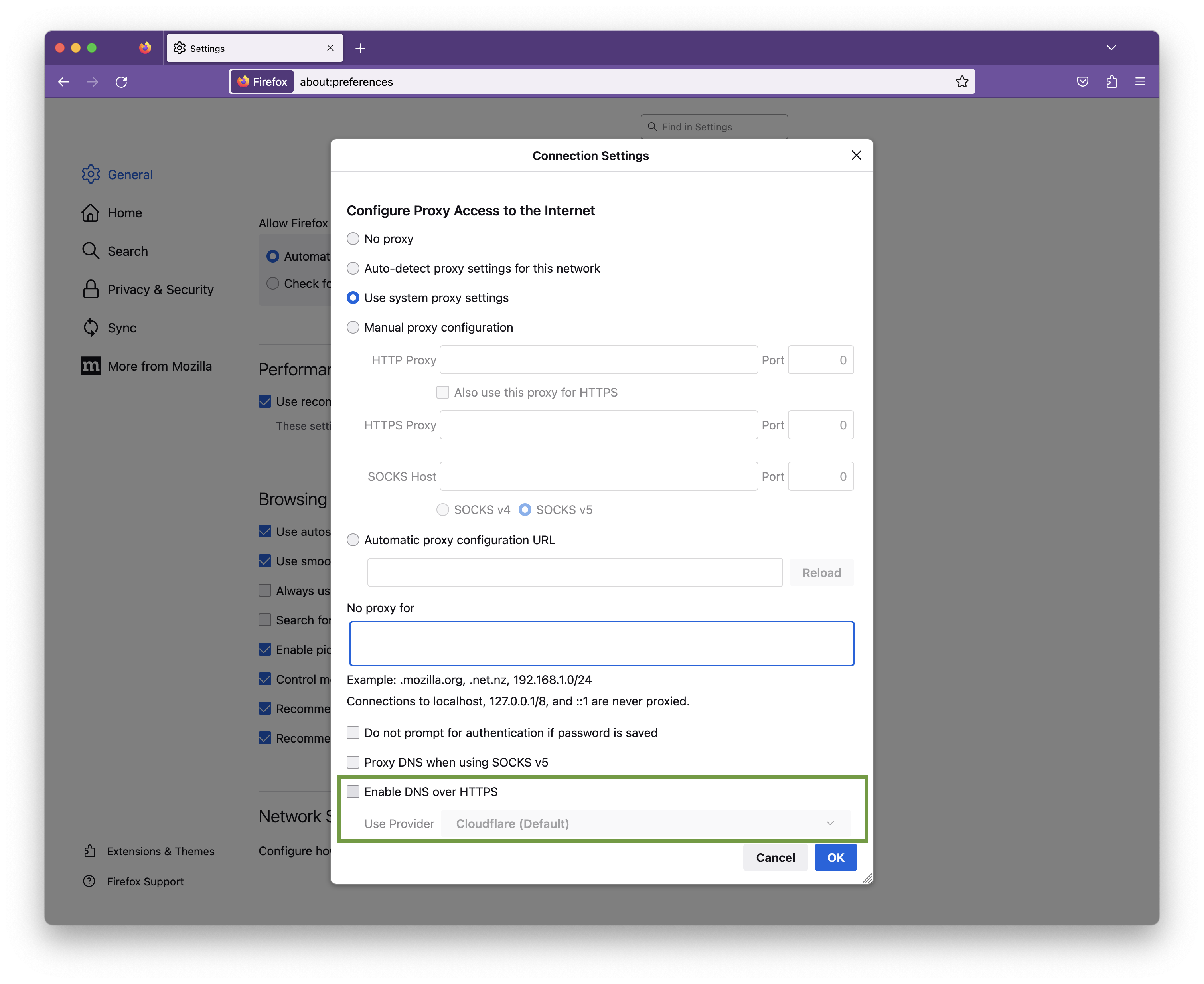

Hogyan tiltsuk le a DNS-t HTTPS-en keresztül a Firefoxban

Annak biztosítása érdekében, hogy minden DNS-lekérdezés a VPN DNS-én keresztül fusson, le kell tiltania a DoH-t a Firefoxban. Nyissa meg a Firefox böngészőt, lépjen a Firefox > Beállítások > Hálózati beállítások területre, és távolítsa el a jelölést a „DNS engedélyezése HTTPS-en keresztül” melletti jelölőnégyzetből:

Kattintson az OK gombra a módosítások mentéséhez.

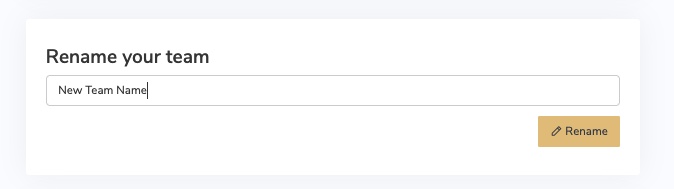

- Jelentkezzen be a my.vpntracker.com fiókjába

- Válassza ki a csapatát a bal felső sarokban

- Válassza a "Team Cloud" lehetőséget a bal oldalon

- Görgessen le a "Csapat átnevezése" szakaszhoz

- Adja meg az új csapatnevet, és nyomja meg a "Átnevezés" gombot

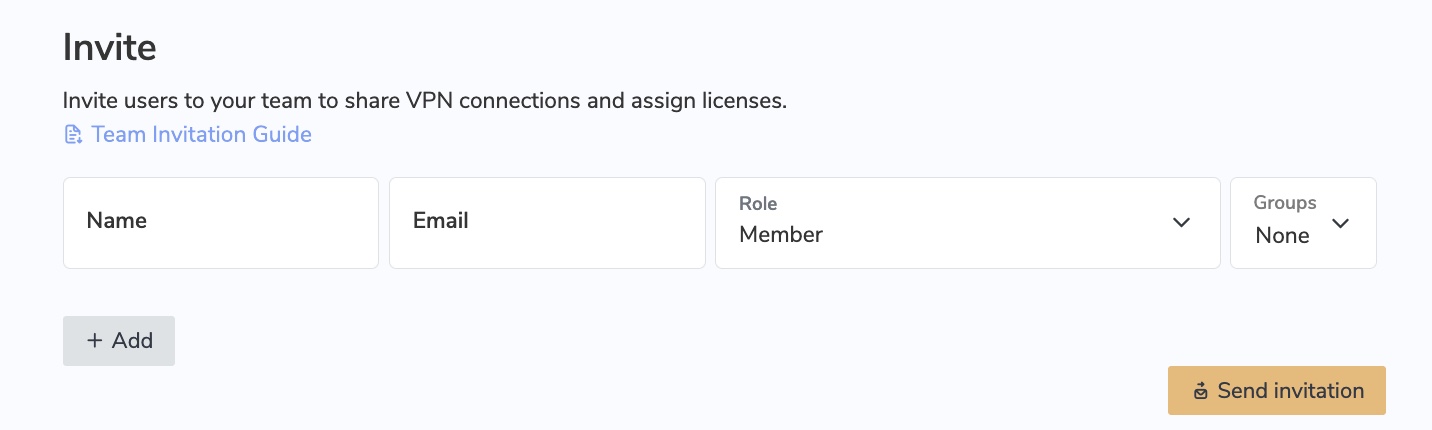

- Jelentkezz be a my.vpntracker.com fiókodba

- Válaszd ki a csapatodat a bal felső sarokban

- A bal oldalon válaszd a "Team Cloud" lehetőséget

- Az "Meghívás" szakaszban add meg az új csapattag nevét és a cég e-mail címét, majd kattints a "Meghívás küldése" gombra.

- A meghívott csapattag automatikus e-mailben kap egy meghívást, amelyre kattintva csatlakozhat a csapathoz.

- Tipp: Minden VPN Tracker 365 felhasználónak saját személyes equinux azonosítójára van szüksége. Miután a felhasználó megkapta a meghívást és rákattintott a meghívó linkre, létrehozhat egy új equinux azonosítót, vagy bejelentkezhet a meglévő fiókjával.

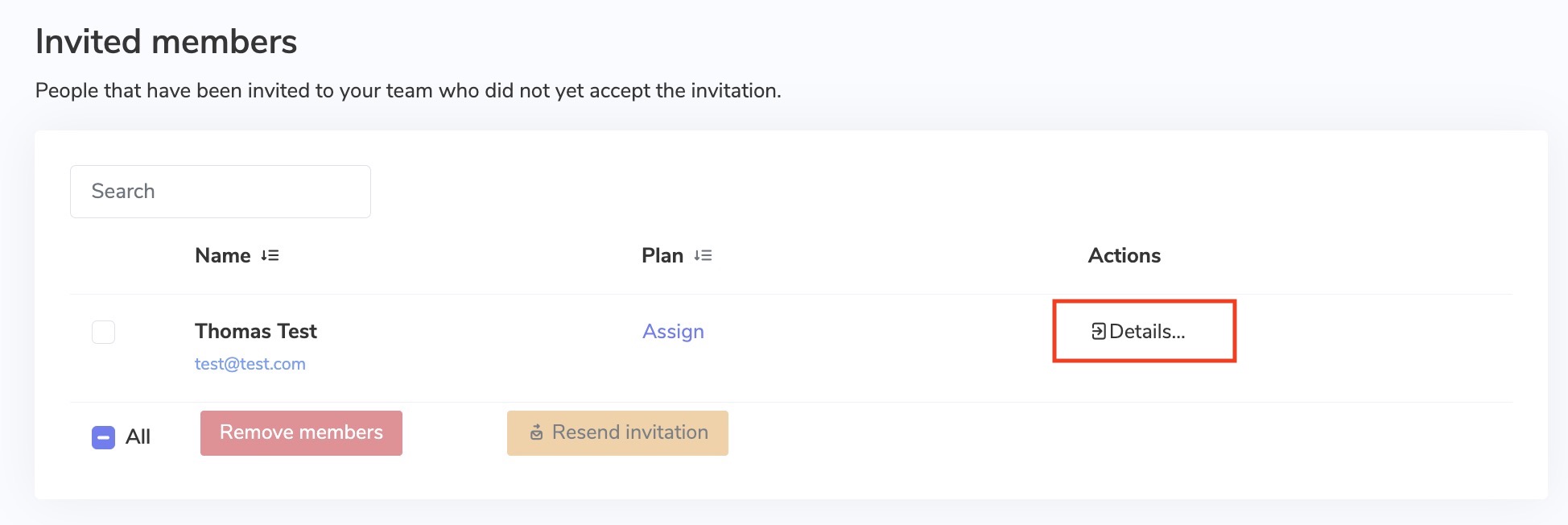

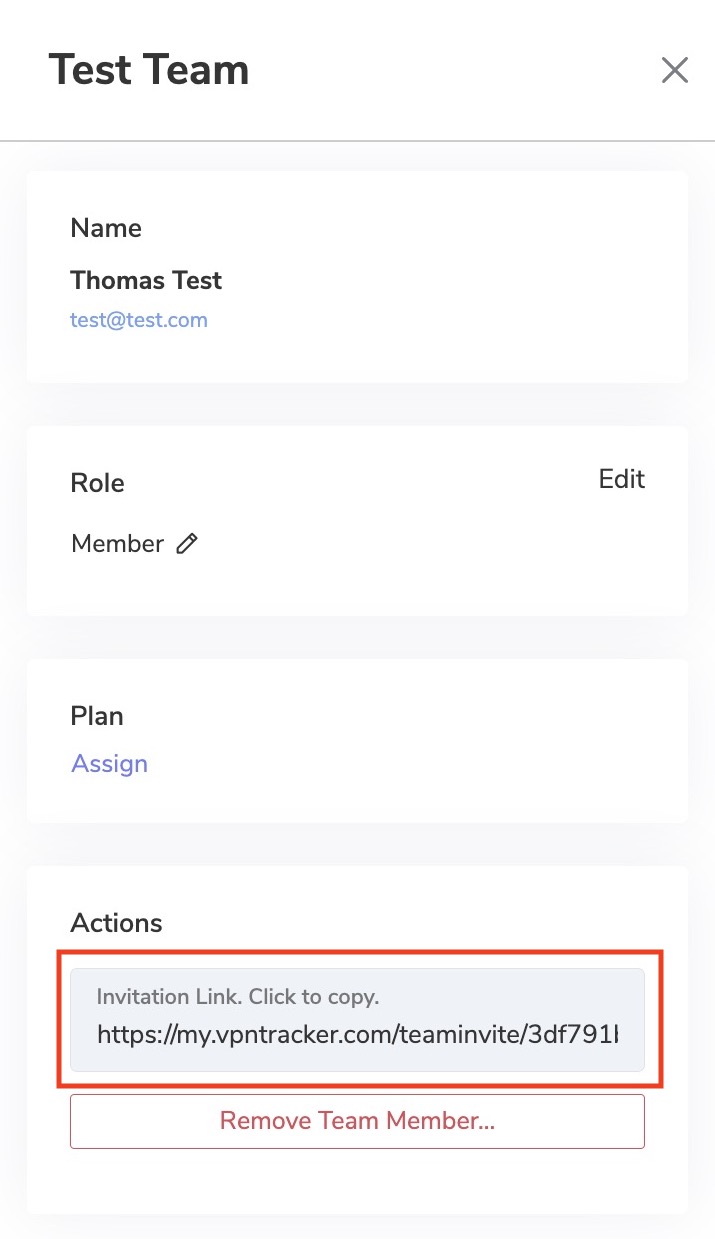

- Ha a felhasználó nem kapja meg a meghívó e-mailt, a felhasználónév melletti "Részletek" gombra kattintva érheted el a meghívó linket

- Amint egy csapattag elfogadja az e-mailben küldött meghívást, e-mailben értesítést kapsz

If your VPN connection is configured to be Host to Everywhere, all non-local network traffic is sent over the VPN tunnel once the connection has been established. All non-local traffic includes traffic to public Internet services, as those are non-local, too. Those services will only be reachable if your VPN gateway has been configured to forward Internet traffic sent over VPN to the public Internet and to forward replies back over VPN, otherwise Internet access will stop working.

A possible workaround is to configure a Host to Network connection instead, where only traffic to configured remote networks will be sent over VPN, whereas all other traffic is sent out like it is when there is no VPN tunnel established at all. In case the remote network are automatically provisioned by the VPN gateway, this has to be configured on the VPN gateway, automatic provisioning has to be disable in VPN Tracker (not possible for all VPN protocols), or the Traffic Control setting has to be used to override the network configuration as provided by the gateway (Traffic Control is currently not available on iOS).

A Host to Everywhere setup may be desirable for reasons of anonymity or to pretend to be in a different physical location (e.g. a different country), since all your requests will arrive at their final destination with the public IP address of the VPN gateway instead of your own one. Also that way you can benefit from any maleware filters or ad blockers running on the VPN gateway, yet it also means that the gateway can filter what services you have access to in the first place. If Host to Everywhere is desired but not working, this has to be fixed on at the remote site, since what happens to public Internet traffic after being sent over the VPN is beyond VPN Tracker's control.

If the connection is configured to use remote DNS servers without any restrictions, all your DNS queries will be sent over the VPN. Before any Internet service can be contacted, its DNS name must be resolved to an IP address first and if that isn't possible, as the remote DNS server is not working correctly or unable to resolve public Internet domains, the resolving process will fail and this quite often has the same effect in software as if the Internet service is unreachable.

A possible workaround is to either disable remote DNS altogether, if not required for VPN usage, or to configure it manually, in which case it can be limited to specific domains only ("Search Domains"). By entering a search domain of example.com, only DNS names ending with example.com (such as www.example.com) would be resolved by the remote DNS servers, for all other domains the standard DNS servers will be used as configured in the system network preferences.

Using a remote DNS server may be desirable to filter out malicious domains, to circumvent DNS blocking of an Internet provider, to hide DNS queries from local DNS operators (since DNS is typically unencrypted), or to allow access to internal remote domains that a public DNS server cannot resolve, as they are not public. For the last case, configuring the internal domains as search domains is sufficient. For all other cases, the issue must be fixed at the remote site, since what happens to public Internet traffic after being sent over the VPN is beyond VPN Tracker's control.

- Szerkesztheti a kapcsolatot.

- Navigáljon a „Haladó beállítások” részhez.

- A „További beállítások” részben váltsa az „IPv4 vagy IPv6 használata” beállítást az „IPv4 használata” beállításra.

- Mentse a kapcsolatot, és indítsa el a kapcsolatot.

sudo networksetup -setv6off Wi-Fi

Megjegyzés: Ha a Wi-Fi interfésznek más neve van (pl. `en0`), cserélje ki a „Wi-Fi”-t a megfelelő névre. Ezzel a paranccsal ellenőrizheti az interfész nevét:

networksetup -listallnetworkservices

3. A parancs beírása után meg kell adnia a rendszergazdai jelszavát.

Ez teljesen kikapcsolja az IPv6-ot a Wi-Fi-kapcsolaton.

- VPN Tracker for Mac BASIC - 1 Connection

- VPN Tracker for Mac PERSONAL - 10 Connections

- VPN Tracker Mac & iOS EXECUTIVE - 15 Connections

- VPN Tracker Mac & iOS PRO - 50 Connections

- VPN Tracker Mac & iOS VIP - 100 Connections

- VPN Tracker Mac & iOS CONSULTANT - 400 Connections

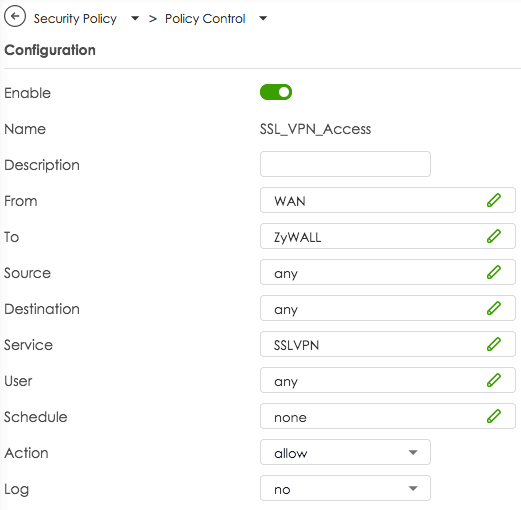

Alapértelmezés szerint a Zyxel tűzfal szabályzatokat hoz létre a forgalom engedélyezésére az SSL VPN-ről a LAN zónába és a LAN zónáról az SSL VPN zónába. Ezek a szabályok szükségesek a VPN forgalom engedélyezéséhez, miután a kapcsolat létrejött. Azonban nincs olyan szabályzat, amely valójában engedélyezné a VPN kezelési forgalmat a WAN porton, a WAN portra érkező ügyfélkéréseket a tűzfal elutasítja.

Ahhoz, hogy engedélyezze az OpenVPN kapcsolatot a WAN porton, először létre kell hoznia egy saját szabályzatot. A fő navigációban válassza a Security Policy > Policy Control lehetőséget, kattintson a + Add gombra, és hozzon létre egy szabályzatot, amely engedélyezi a forgalmat a SSLVPN szolgáltatáshoz a WAN felől a ZyWALL felé. Kérjük, tekintse meg az alábbi képernyőképet.

Ha az OpenVPN-kapcsolata megszakad egy idő után, az a rekeying időszaknak köszönhető lehet. Tesztelje, hogy a periódus meghosszabbítása megoldja-e a problémát.

Járjon el a következőképpen:

- Szerkessze az OpenVPN-kapcsolatát a VPN Trackerben

- Navigáljon a „Haladó beállítások > 2. fázis” elemre

- Változtassa meg az Élettartam értéket 28800-ra (ami 8 órás időtartamnak felel meg)

Ha ez nem oldja meg a problémáit, érdemes lehet ellenőriznie a kompatibilitási beállításokat a keep-alive, aktivitás és elhalt társelődés tekintetében.

Ha továbbra is problémái vannak a VPN-kapcsolattal, kérjük, küldjön nekünk egy TSR jelentést.

Váltsa át termékeit bolti jóváírásra

Ha módosítani szeretné a licencek számát, lehetősége van a meglévő licence átváltására bolti jóváírásra. Ezután használhatja ezt a jóváírást a következő vásárlásához:

- Látogasson el a bolt promóciós kód átviteli oldalára, és kövesse az utasításokat a promóciós kód fogadásához.

- Válassza ki az új termékeket a my.vpntracker Store-ban.

- Adja meg a promóciós kódot a fizetési folyamat során.

Megjegyzés: Ha a régi termék maradványértéke meghaladja az új termék összegét, egy további promóciós kódot kap a maradék értékre.

- Küldj keep-alive pinget minden

Ez az opció szabályozza, hogy a VPN Tracker küld-e keep-alive pinget és milyen gyakran. A keep-alive ping nem egy normál ping, és a VPN gateway nem tekinti az alagút forgalmának, ezért nem tartja aktív kapcsolatot a gateway-en. Ezeknek a pingeknek az egyetlen célja, hogy a kapcsolatot aktív maradjon a tűzfalakon és a NAT routereken a VPN Tracker és a gateway között, amikor nincs más alagút forgalom küldve.

- Válaszd le, ha inaktív

Ez az opció szabályozza, hogy a VPN Tracker leválaszt-e az inaktivitás miatt és mennyi idő múlva. Csak az alagút forgalmat tekintik tevékenységnek, a mindkét oldalon küldött keep-alive pingek és a protokollkezelési forgalom nem tekinthető alagút forgalomnak.

- Tekintsd halottnak a párt, ha nincs életjel

Ez az opció szabályozza, hogy a VPN Tracker leválaszt-e, ha nincs életjel, és mennyi idő múlva. A gateway-ről érkező minden forgalmat életjelnek tekintünk, függetlenül attól, hogy az alagút forgalom, keep-alive ping vagy protokollkezelési forgalom.

Ennek az opciónak nem lesz hatása, ha a gateway nincs beállítva pingek küldésére (opció

--pingvagypinga szerver konfigurációs fájljában), mert ha a pingek nem engedélyezettek, előfordulhat, hogy egy ideig nem lesz alagút vagy kezelési forgalom, de ez nem bizonyítja, hogy a gateway már nem aktív, mert nem küld semmit, ha nincs mit küldeni. A pingek engedélyezésével a gateway legalább keep-alive pinget küld ilyen helyzetben, és ha ezek sem érkeznek meg, a gateway valószínűleg lekapcsolódott vagy offline.

- Látogasson el a licencátruházó oldalra és jelentkezzen be arra a fiókra, amelyen a hitelt szeretné megkapni

- Válassza ki a cserélni kívánt licencet, és erősítse meg a licenc konverzióját. A promóciós kódja a hátralévő időszakra elküldésre kerül az Ön fiókjának e-mail címére.

- Lépjen be a my.vpntracker.com portálra és jelentkezzen be azzal a fiókkal, amelyhez hozzá szeretné adni a licencet.

- Kattintson a „További licencek vagy frissítések vásárlása” lehetőségre, és adjon hozzá egy további licencet. További információt a licencek hozzáadásáról itt talál:

- Alkalmazza a promóciós kódot a megrendelésére az oldal alján, ellenőrizze a Feltételeket, és kattintson a „Most fizetek” gombra

- Csapatvezetőnek vagy szervezőnek kell lennie a csapatában – a többadminisztrátori támogatás jelenleg a csapatok számára van kiadva – lépjen velünk kapcsolatba, ha azonnal szeretné bekapcsolni ezt a csapatában.

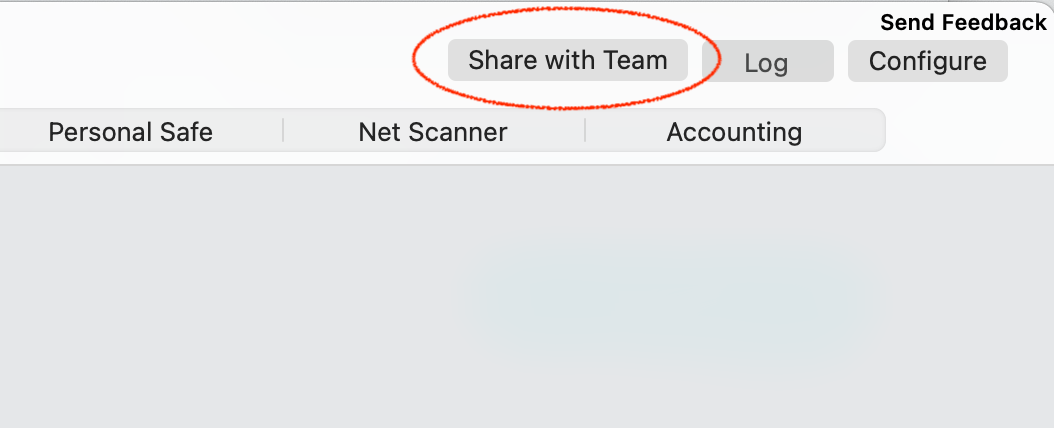

- Válasszon ki egy kapcsolatot a VPN Trackerben, és válassza a „Megosztás a csapattal” lehetőséget az Állapot vagy a Konfiguráció nézetből

Megjegyzés az új felhasználókhoz

A kapcsolatot fogadó személynek a VPN Tracker csapatának tagjának kell lennie, és be kell állítania a TeamCloud titkosítási kulcsait.

Ez automatikusan megtörténik, amikor megnyitják a VPN Trackert, és más csapattagok online vannak. Ha egy másik csapattag nem érhető el, a csapattag vezetője is megerősítheti a TeamCloud beállítását a my.vpntracker.com címen.

Ha már vásárolt VPN Tracker licencet, de szeretne más termékre váltani, két lehetősége van:

1. Vásároljon frissítést

A legtöbb esetben frissítheti a meglévő tervét. A VPN Tracker bolt automatikusan kiszámítja a vásárlást a meglévő termék fennmaradó értéke alapján.

Látogasson el a my.vpntracker frissítési oldalra, hogy megtekintse a frissítési lehetőségeket.

2. Konvertálja a termékét boltjogi kreditre Ha más fiókkal vásárolt, vagy teljesen más termékcsaládra szeretne váltani, a meglévő licencét boltjogi kreditre konvertálhatja, és felhasználhatja az új vásárlásához:

- Látogasson el a bolt promóciós kód átutalási oldalára, és kövesse az utasításokat a promóciós kód megkaparásához

- Válassza ki az új termékét a my.vpntracker boltban

- Adja meg a promóciós kódot a fizetéskor

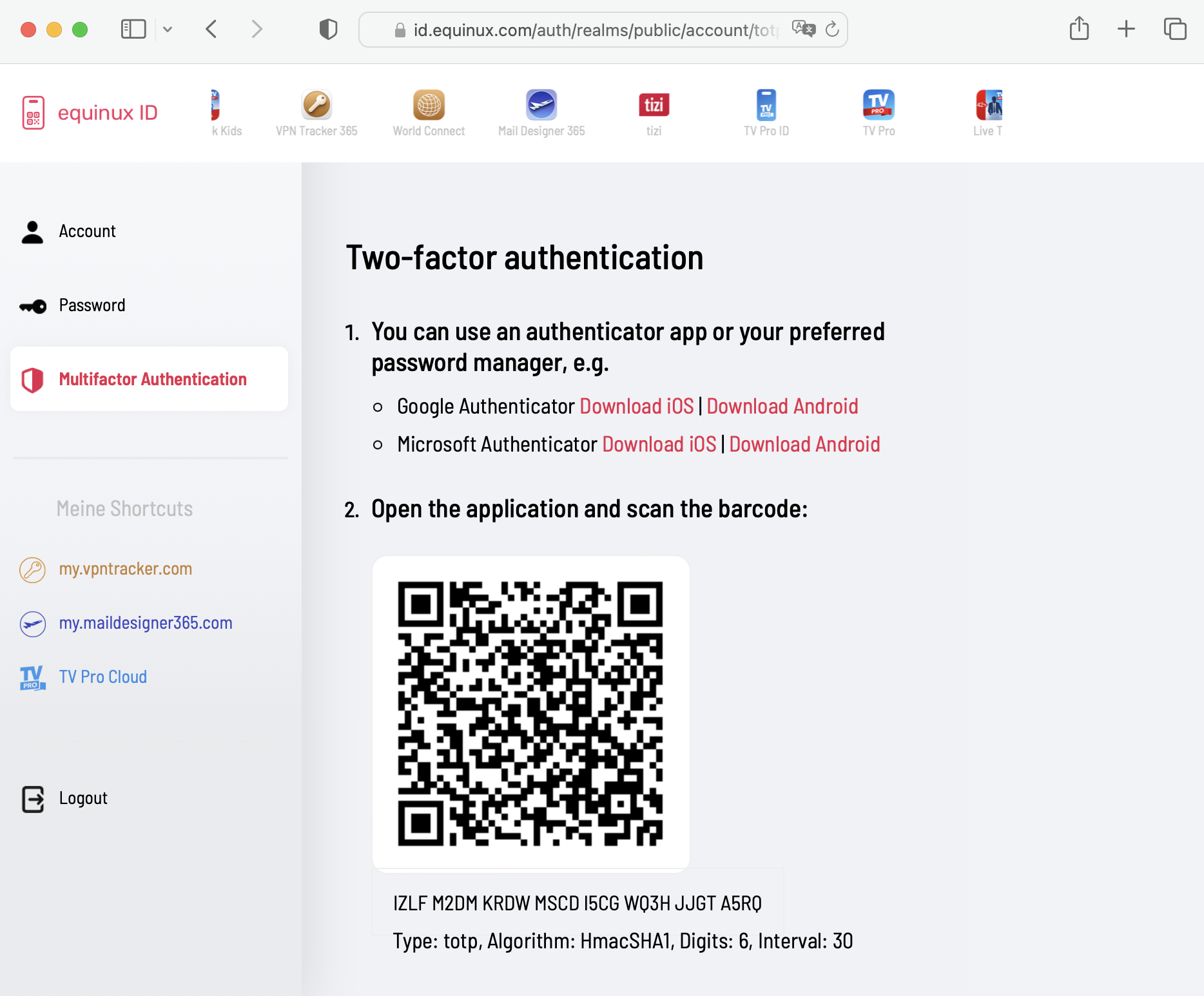

equinux 2FA kompatibilis az összes fő hitelesítő és jelszóalkalmazással, beleértve:

- Google Authenticator

- Microsoft Authenticator

- Twilio Authy

- 1Password

- FreeOTP

- Bitwarden

'Your Sonicwall' is either currently unreachable or is not a valid SonicWall appliance. Would you like to save this connection anyway?

Amikor elkezdi a kapcsolatot, megjelenik a következő:

Connection Error

'Your Sonicwall' is not a SonicWall SSL VPN server.

Az ilyen esetekben javasoljuk, hogy váltson a VPN Trackerre. A VPN Tracker elérhető Mac és iOS rendszeren. Egy további előny, hogy miután a kapcsolat be van állítva, azonnal elérhető mindkét eszközön, mivel a VPN Tracker biztonságosan szinkronizálja a beállításokat a Personal Safe-en keresztül.

Szeptember 2024-es frissítés: A SonicWall bevezette egy másik frissítést a SonicOS 6.5.4.15-116n segítségével, amely letiltotta a SSL VPN funkcionalitást számos SonicWall eszközön.

November 2024-es frissítés: Úgy tűnik, hogy ez a probléma megoldódott a SonicOS 6.5.4.15-117n frissítés segítségével. További információért látogasson el a következő webhelyre:

https://www.sonicwall.com/support/knowledge-base/mobile-connect-breaks-after-upgrade-to-sonicos-6-5-4-15/240903132324983

-

Mi az a kapcsolat bontása a kulcsfrissítési (rekeying) folyamat során?

A kapcsolat bontása a rekeying során akkor következik be, amikor a VPN-kapcsolat megszakad a kulcsfrissítés (rekeying) során. Ez azt eredményezi, hogy a forgalom egy rövid ideig ne kerül feldolgozásra, ami különösen problémás a stabil kapcsolatoknál, például a videokonferenciáknál.

-

Miért merül fel a probléma a rekeying során?

A probléma azért merül fel, mert a tűzfal nem fogadja a forgalmat a rekeying folyamat során, ha TCP-t használ az OpenVPN-nel. Ez a forgalom megszakadását eredményezi.

-

Milyen hatással van a kapcsolat bontása a videokonferenciákra?

A videokonferencia során a kapcsolat bontása a rekeying során a forgalom teljes megszakadásához vezethet. Ez megszakítja a kapcsolatot, megszakítva vagy befejezve a videokonferenciát.

-

Miért érzékeny a TCP erre a problémára?

Az OpenVPN szerint a TCP problémás a VPN-kapcsolatoknál, mert érzékenyebb a forgalmi torlódásra a hálózati zavarok vagy a rekeying folyamat során. Az OpenVPN az UDP használatát javasolja, mert jobban tudja kezelni a rekeying folyamatokat.

-

Milyen megoldásokat kínál a VPN Tracker erre a problémára?

A VPN Tracker egy nagyon egyszerű megoldást kínál: a kapcsolat létrehozásakor a VPN Tracker automatikusan 24 órára állítja a rekeying időzítőt. Ez csökkenti a rekeying folyamatok által okozott kapcsolat bontásokat, stabil kapcsolatot tartva fenn. Ezenkívül a VPN Tracker támogatja az UDP-re való átállást, ami megbízhatóbb kapcsolatot tesz lehetővé.

-

Miért kell a rekeying időzítőt 24 órára állítani?

A hosszabb rekeying ciklus csökkenti a kapcsolat bontások gyakoriságát. Az időzítő 24 órára állításával – ahogy a VPN Tracker alapértelmezett beállítása – csökken a valószínűsége annak, hogy a rekeying folyamat egy kritikus fázisban, például egy videokonferencián induljon el.

-

Milyen előnyei vannak a VPN Tracker használatának UDP-vel a TCP helyett?

A VPN Tracker egyszerűsíti az UDP konfigurációját, gyorsabb kapcsolatot tesz lehetővé, és csökkenti a csomagvesztés érzékenységét. Az UDP hatékonyabb és ellenállóbb a zavarokkal szemben a rekeying folyamat során, ami különösen hasznos a nagy sávszélességet igénylő alkalmazásoknál, például a videokonferenciáknál vagy a streamingnél.

-

Milyen ajánlásokat ad a VPN Tracker a vállalatoknak a VPN-kapcsolatok optimalizálására?

A stabil kapcsolatokra támaszkodó vállalatok számára a VPN Tracker egyszerű és hatékony megoldásokat kínál:

- Alapértelmezés szerint a rekeying időzítő 24 órára van állítva a kapcsolat bontások minimalizálása érdekében.

- Javasoljuk az UDP használatát a TCP helyett, ha lehetséges, a teljesítmény javítása érdekében.

- Ellenőrizze a Wi-Fi kapcsolatot: győződjön meg arról, hogy a Wi-Fi be van kapcsolva az eszközén, és csatlakozik a megfelelő hálózathoz ↵

- Ellenőrizze a kábelcsatlakozásokat: ha vezetékes kapcsolatot használ, győződjön meg arról, hogy a kábel biztonságosan csatlakozik, és nem sérült.

- Indítsa újra a routert: húzza ki a routert az áramforrásból körülbelül 30 másodpercre, majd csatlakoztassa újra. Várjon néhány percet, amíg a kapcsolat helyreáll. ↵

- Vegye fel a kapcsolatot a rendszergazdával vagy a szolgáltatóval: ha a probléma továbbra is fennáll, előfordulhat, hogy probléma van az internetszolgáltatójával. Vegye fel a kapcsolatot a rendszergazdával vagy az internetszolgáltató ügyfélszolgálatával. ↵

- Használjon mobil hotspotot: ha rendelkezik mobiladattal, próbáljon meg hotspotot beállítani a kapcsolat teszteléséhez.

- Megtekintheti és konfigurálhatja, hogy az aktuális aktív VPN-kapcsolata kizár-e bizonyos internetcímeket a kapcsolatbeállításokban: a VPN-ben válassza ki a kapcsolatot, válassza a „Szerkesztés” lehetőséget, majd „Haladó beállítások”.

- Ellenőrizze, hogy a tűzfal kizár-e bizonyos internetcímeket, és szükség esetén kapcsolja ki a tűzfalat.

- Ellenőrizze a tűzfal beállításait a blokkolt alkalmazások vagy webhelyek szempontjából. Bizonyos tűzfalak lehetővé teszik, hogy szelektíven blokkoljon vagy engedélyezzen bizonyos IP-címeket, domaineket vagy alkalmazásokat.

- Ha a tűzfal blokkolja a hozzáférést, módosítsa a szabályt, vagy adjon hozzá kivételt, hogy engedélyezze a hozzáférést egy adott webhelyhez vagy szolgáltatáshoz.

- Ha továbbra sem tud hozzáférni bizonyos területekhez, vegye fel a kapcsolatot a tűzfal gyártójának támogatásával vagy az informatikai támogatással.

LCP: PPP peer accepted proposal but also modified it which isn't allowed.Kérjük, frissítse a Sonicwallt legalább a SonicOS 6.5.4.15-117n verzióra a probléma megoldásához. További információért látogasson el a következő webhelyre: https://www.sonicwall.com/support/knowledge-base/mobile-connect-breaks-after-upgrade-to-sonicos-6-5-4-15/240903132324983

Tapasztalataink azt mutatják, hogy az IPsec-kapcsolatok lényegesen hatékonyabbak, ezért mi is az IPsec használatát javasoljuk.

Tapasztalataink azt mutatják, hogy az IPsec-kapcsolatok lényegesen hatékonyabbak, ezért mi is az IPsec használatát javasoljuk.

Igen, akkor is tudsz nyomtatni a házi nyomtatódra, ha távol vagy a háztól és VPN Trackerrel vagy csatlakoztatva. A zökkenőmentes távoli nyomtatás érdekében kövesd az alábbi lépéseket:

1. Statikus IP-címet rendelj a nyomtatódhoz

- Nyisd meg a router webes felületét a böngészőben a router IP-címének beírásával (pl. 192.168.1.1 vagy 192.168.0.1).

- Navigálj a LAN vagy DHCP beállításokhoz.

- Rendelj egy statikus IP-címet a nyomtatódhoz (pl. 192.168.50.100) a következetesség érdekében.

2. Konfiguráld a Mac-edet a távoli nyomtatáshoz

- Csatlakozz a > Nyomtatók és szkenner a Mac-eden.

- Kattints a + gombra egy új nyomtató hozzáadásához.

- Válaszd az IP lapot, és add meg a nyomtatódhoz rendelt statikus IP-címet.

- Válaszd ki a megfelelő nyomtató-illesztőprogramot a kompatibilitás biztosítása érdekében.

3. Kerüld a Bonjour használatát a távoli nyomtatáshoz

Az Apple Bonjour szolgáltatása segít az eszközök észlelésében a helyi hálózatokban, de nem működik megbízhatóan VPN-en keresztül a multicast DNS-től (mDNS) való függőség miatt. Mindig csatlakozz a nyomtatódhoz a statikus IP-címével.

4. Ellenőrizd a tűzfal és a hálózati beállításokat

- Győződj meg arról, hogy a tűzfalad engedélyezi a nyomtató forgalmát a VPN-en keresztül.

- Ellenőrizd, hogy a nyomtató és a VPN beállításai nem blokkolják a távoli kapcsolatokat.

A statikus IP-cím beállításával, a Bonjour használatának elkerülésével és a megfelelő tűzfal-szabályok biztosításával problémamentesen tudsz távolról nyomtatni a VPN Tracker segítségével.

A WireGuard protokoll önmagában nem támogatja a kétfaktoros hitelesítést (2FA) a VPN-kapcsolatokhoz. Azonban, ha WireGuard-kapcsolatokat használ VPN Tracker segítségével, javíthatja az általános biztonságát a 2FA engedélyezésével a VPN Tracker-fiókja számára.

Ez azt jelenti, hogy a VPN-konfigurációja és a hozzáférése egy további biztonsági réteggel védett, míg a WireGuard-kapcsolatai végpontok közötti titkosítással rendelkeznek a maximális védelem érdekében.

A VPN Tracker használata a legjobb módja annak, hogy kihasználja a WireGuard teljesítményét és biztonságát, a modern fiókvédelemmel, például a 2FA-val.

Igen, átviheti a meglévő TheGreenBow IKEv1 kapcsolatot a VPN Tracker programba azáltal, hogy exportálja a megfelelő kapcsolati adatokat, és manuálisan beírja azokat a VPN Tracker programba.

A szükséges információk beszerzése:

- Nyissa meg a TheGreenBow programot, és válassza ki a kívánt kapcsolatot.

- Nyissa meg a konfigurációs menüt, és válassza az „Exportálás” lehetőséget.

- A következő párbeszédablakban jelölje be a „Ne védje az exportált VPN konfigurációt” jelölőnégyzetet az adatok egyszerű szövegként történő exportálásához.

- Mentse a fájlt a kiválasztott helyre.

Szükséges információk a VPN Trackerben:

1. Gateway cím

A VPN végpont IP-címe vagy hostneve. A TheGreenBow programban „Remote VPN Gateway” néven szerepel.

2. Távoli hálózatok

A VPN Trackerben meg kell adnia, hogy mely hálózatok érhetők el a VPN-alagúton keresztül. Ezeket „Távoli hálózatoknak” vagy „Célhálózatoknak” nevezik, és megfelelnek:

Phase 2 > Network ConfigurationRemote LAN / Remote Network

A tipikus bejegyzések a következők:

192.168.1.0/24– a teljes alhálózat10.0.0.0/16– szélesebb hálózati tartomány172.16.0.10/32– egyetlen gazdagép

Adja meg azokat a „Távoli hálózatok” vagy „Célhálózatok” szakaszban a VPN Trackerben. Győződjön meg arról, hogy azok megegyeznek a VPN gateway konfigurációjával, különben a forgalom nem irányítható megfelelően.

Tipp: Ha nem biztos benne, használja a

0.0.0.0/0értéket ideiglenes beállításként. Ez lehetővé teszi a hozzáférést minden távoli hálózathoz (ha engedélyezve van). Szükség esetén később korlátozhatja azt.

3. Előre megosztott kulcs (PSK)

Ha még nincs meg a PSK, megtalálhatja azt az exportált fájl „Hitelesítés” szakaszában.

4. XAuth részletek

Felhasználónév és jelszó a kiterjesztett hitelesítéshez (ha használatban van).

5. Helyi azonosító és távoli azonosító

Ezek az értékek határozzák meg a VPN partnerek azonosítóját az IKE kézfogás során. Ha:

- a VPN gateway nem azonosítható IP-címmel (pl. NAT vagy dinamikus IP-címek miatt),

- tanúsítványok vagy fejlett hitelesítési konfigurációk vannak használatban,

- a gateway egy adott azonosítót igényel (pl. FQDN vagy egyéni azonosító).

Ezeket általában megtalálhatja az exportált fájlban a „ID Type”, „Local ID” és „Remote ID” alatt. Adja meg azokat a VPN Trackerben a „Identifiers” > „Local / Remote” alatt, és használja a megfelelő formátumot (pl. FQDN, e-mail cím, kulcs azonosító vagy IP cím).

6. Titkosítási és hitelesítési beállítások

Figyeljen a titkosításhoz, hitelesítéshez és hash-eléshez használt algoritmusokra, és ismételje meg azokat a VPN Trackerben a 1. és 2. fázis beállításaiban.

- Jelentkezz be a my.vpntracker.com címen.

- Navigálj a kívánt csoporthoz → Tagok → Tagok hozzáadása.

- Írd be az e-mail címet support@equinux.com az E-mail mezőbe, állítsd be a nevet equinux Support-ra, és rendeld hozzá az Admin szerepet.

- Kattints a Meghívás küldése gombra.

- Megtekintheted a nemrégiben elküldött meghívót a Meghívások lapon.

Ha a VPN Tracker nem tudja telepíteni a rendszerkomponenseit – például a OSSystemExtensionErrorDomain 10 hibával – ez gyakran a macOS rendszeren blokkolt rendszerbővítményeknek vagy harmadik fél biztonsági szoftvereknek köszönhető. Íme, hogyan orvosolhatja a problémát:

Ellenőrizze a macOS rendszerbeállításait (biztonsági figyelmeztetés)

Menjen a Rendszerbeállítások > Adatvédelem és biztonság területre, és görgessen lefelé. Ha megjelenik egy üzenet, miszerint a “equinux” rendszer szoftvere le van blokkolva, kattintson az “Engedélyez” gombra. Ezután indítsa újra a Mac-et.

Ellenőrizze a zavaró hálózati bővítményeket (pl. Bitdefender)

Bizonyos alkalmazások, például a Bitdefender, saját hálózati komponenseket telepítenek, amelyek blokkolhatják a VPN Trackert:

- Nyissa meg a Rendszerbeállítások > Általános > Bejelentkezési elemek és bővítmények területet

- Kattintson az ikonra a “Hálózati bővítmények” mellet

- Vegye le a jelölést a securitynetworkinstallerapp.app és minden más gyanús bővítményről

- Indítsa újra a Mac-et

Ellenőrizze a Rendszerintegritás-védelmet (SIP)

Ha a SIP le van tiltva vagy módosítva – általában csak a fejlesztői beállításokban – a macOS blokkolhatja a rendszerbővítményeket. A VPN Tracker megfelelő működéséhez a SIP-nek engedélyezve kell lennie.

Telepítse újra a VPN Trackert

Távolítsa el teljesen a VPN Trackert a Mac-ről, indítsa újra a készüléket, és telepítse újra az alkalmazást. Fontos: Amikor először indítja el az alkalmazást, kattintson az “Engedélyez” gombra, amikor a macOS felkéri a rendszerbővítmény jóváhagyására – ne utasítsa el vagy hagyja figyelmen kívül.

Továbbra is problémái vannak? A VPN Tracker támogatási csapata szívesen segít Önnek.

Ahhoz, hogy a VPN Tracker betölthesse a szükséges rendszerbővítményeket az MDM rendszerén keresztül, kövesse az alábbi lépéseket:

1. Adjon hozzá egy Rendszerbővítmény-szabályzatot

Hozzon létre vagy szerkesszen egy Rendszerbővítmény-szabályzat-hasznos terhelést az MDM rendszerében.

Szükséges értékek:

- Csoportazonosító: CPXNXN488S

- Engedélyezett Rendszerbővítmény-típusok: A konfigurációtól függően engedélyezhet mindent, vagy csak a

Hálózati bővítményeketadhatja meg.

2. Alkalmazza a Csoportazonosító-szabályt

A Csoportazonosító CPXNXN488S hozzáadásra kerül az engedélyezett Csoportazonosítók listájához. Ez a beállítás biztosítja, hogy a VPN Tracker csapata által aláírt összes rendszerbővítmény megbízható legyen.

Fontos: A Csoportazonosító-szabály elsőbbséget élvez a globális „Engedélyezés minden” beállításokkal szemben. Ha van Csoportazonosító, a rendszer csak a felsorolt azonosítókkal aláírt bővítményeket engedélyezi, még akkor is, ha az „Engedélyezés minden” be van kapcsolva.

3. Küldje el a konfigurációt

Mentse el és terjessze a frissített konfigurációs profilt a cél Mac gépekre. A telepítés után a VPN Trackernek képesnek kell lennie a rendszerbővítmények betöltésére felhasználói jóváhagyás nélkül.

Ha az Eltávolítás gomb hiányzik a my.vpntracker.com webhelyről, a felhasználó valószínűleg Rendszergazda.

- Szerkeszd a felhasználót, és változtasd meg a szerepét Tag-ra.

- Mentsd el a módosítást.

- Nyisd meg újra a felhasználót, és kattints az Eltávolítás gombra.

Az ügyfél IP-tartománya a cél- vagy távoli hálózaton kívül kell, hogy legyen. Igazítsa az ügyfél IP-tartományát ennek megfelelően.

Ha ez megtörténik, észrevehet egy lassabb VPN-teljesítményt vagy alkalmi kapcsolatleválást. A VPN Tracker biztonsági mechanizmusokat tartalmaz a sok VPN protokoll leválasztásának megelőzésére, de a teljesítményhatásokat nem lehet teljesen kijavítani a szoftverben.

Ha a TP-Link modellje kínál lehetőséget a hardveres offload lekapcsolására, annak kikapcsolása megoldja a problémát. Kérjük, vegye figyelembe, hogy ez néha csökkentheti az internetes teljesítményt, ha a router nagy terhelés alatt áll, mivel a routernek a hardveres gyorsítás nélkül kell feldolgoznia az összes forgalmat. Ez a beállítás általában a TP-Link üzleti osztályú modelljein érhető el, míg a legtöbb fogyasztói modell nem tartalmazza, de továbbra is használja a hardveres gyorsítást.